尊敬的簡界用戶:

網(wǎng)絡(luò)安全問題從未讓人如此聞風(fēng)喪膽。

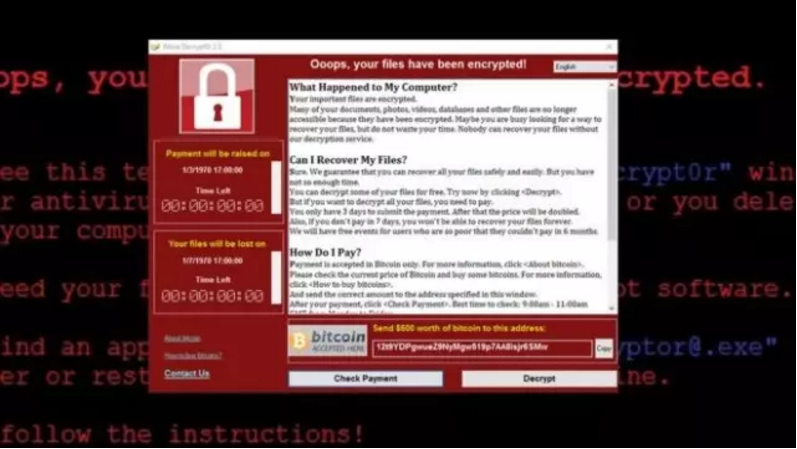

5月13日,全球多國爆發(fā)電腦勒索病毒—WannaCry,受害者電腦會被黑客鎖定�����,提示支付價值相當(dāng)于300美元的比特幣才可解鎖��。此病毒傳播規(guī)模非常巨大����,目前已經(jīng)波及99個國家�����。

是誰在開展攻擊?

一些專家說���,這種攻擊應(yīng)該是利用了微軟系統(tǒng)的一個漏洞���。該漏洞其實最早是美國國安局發(fā)現(xiàn)的,他們還給漏洞取名為EternalBlue����。

然后��,國安局研發(fā)的相關(guān)工具就被一個名為“影子經(jīng)紀(jì)人”的黑客團(tuán)體竊取了。 黑客們還嘗試在一個網(wǎng)上拍賣中出售它們��。

但是����,黑客們之后又決定免費提供這些工具,并在4月8日發(fā)布了加密密碼��。黑客們表示��,他們發(fā)布密碼����,是為了對美國總統(tǒng)唐納德·特朗普表示“抗議”。當(dāng)時一些網(wǎng)絡(luò)安全專家表示�����,惡意軟件可能是真的��,但卻已經(jīng)過時�����,因為微軟在3月份就發(fā)布了這個漏洞的補(bǔ)丁,但問題在于�����,很多系統(tǒng)可能尚未安裝更新補(bǔ)丁�����。

攻擊規(guī)模有多大���?

目前已經(jīng)有99個國家遭受了攻擊���,其中包括英國、美國��、中國���、俄羅斯���、西班牙和意大利。反病毒軟件廠商 Avast表示��,世界各地出現(xiàn)的WannaCry勒索病毒案例已經(jīng)增加到了7.5萬個。

![]()

反病毒廠商Avast的專家Jakub Kroustek說:“這個規(guī)模非常巨大���?����!?/span>

什么是勒索病毒��?

很多研究人員說,這些勒索案例似乎彼此之間存在聯(lián)系��,但他們表示�,這可能不是針對某些具體目標(biāo)的有組織攻擊。與此同時���,據(jù)說一些和勒索病毒有關(guān)的比特幣錢包已經(jīng)開始充滿現(xiàn)金����。

誰受到了攻擊�?

英國國家衛(wèi)生服務(wù)局(NHS)受到攻擊,一些手術(shù)被迫取消�。一名NHS工作人員告訴BBC,在其中一些案例中����,病人“幾乎肯定會死亡”�。

有報道說�����,俄羅斯的感染案例比其他任何一個國家都多��。

一些西班牙公司����,包括電信巨頭Telefonica,電力公司Iberdrola和公用事業(yè)公司Gas Natural也遭受了攻擊����。有報道說,這些公司的工作人員被告知要關(guān)掉計算機(jī)�����。

葡萄牙電信公司�、聯(lián)邦快遞公司、瑞典一個地區(qū)的政府����,以及俄羅斯第二大移動運營商Megafon����,也表示受到了攻擊�����。

這個惡意軟件的工作原理是怎樣的����?

一些安全研究人員指出,這次的感染似乎是通過一個蠕蟲來部署的�。蠕蟲是一種程序�,可以在計算機(jī)之間自我傳播。

與許多其他惡意程序不同的是����,這個程序只靠自己就能夠在一個網(wǎng)絡(luò)中移動傳播。其他大多數(shù)惡意程序是依靠人類來傳播的�����,也就是說�����,需要先有人去點擊含有攻擊代碼的附件。

一旦WannaCry進(jìn)入了一個組織機(jī)構(gòu)的內(nèi)部計算機(jī)網(wǎng)絡(luò)����,它就會找到一些脆弱的計算機(jī)并感染它們。這可能解釋了為什么它的影響是如此巨大——因為每個受害的組織機(jī)構(gòu)里都有大量的機(jī)器被感染���。

防范勒索軟件病毒攻擊的方法在這里:

西部數(shù)碼已經(jīng)在機(jī)房前端通過防火墻攔截了以上危險端口��,但為防止遺漏�����,還是建議您采取必要措施����,以保證系統(tǒng)更加安全��。以下四種措施均可以有效的關(guān)閉以上危險端口���,您可以根據(jù)實際情況自行選則���。

一、事前防范:

1.將服務(wù)器升級到最新版�����,打上最新補(bǔ)丁

a.但此方式僅對windows2008以上的服務(wù)器有效,因windows2003微軟已經(jīng)停止了服務(wù)�����,所以此方法無效����。

b.為計算機(jī)安裝最新的安全補(bǔ)丁,微軟已發(fā)布補(bǔ)丁MS17-010修復(fù)了“永恒之藍(lán)”攻擊的系統(tǒng)漏洞�����,請盡快安裝此安全補(bǔ)丁���,網(wǎng)址為https://technet.microsoft.com/zh-cn/library/security/MS17-010。

2.在Windows服務(wù)中禁用Server服務(wù)�、禁用TCP/IP 上的NetBIOS

a.對于禁止用Server服務(wù),可以點擊開始-運行��,輸入services.msc,找到server服務(wù)后右擊����,選擇停止��,再選擇屬性��,將啟動類型改為禁用

b. 對于禁止TCP/IP上的NetBIOS���,可點擊開始-設(shè)置-網(wǎng)絡(luò)和撥號連接-本地連接-TCP/IP屬性-高級-WINS-選‘禁用TCP/IT上的NETBIOS’

c.然后重啟服務(wù)器

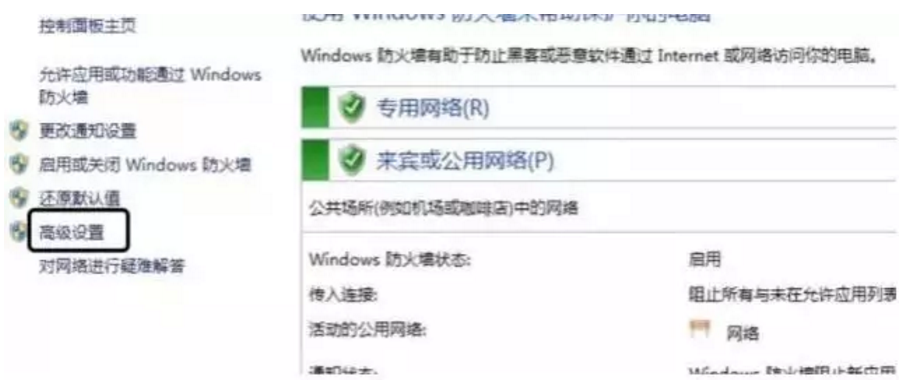

3.利用防火墻添加規(guī)則屏蔽入口,關(guān)閉445����、135、137��、138����、139端口,關(guān)閉網(wǎng)絡(luò)共享���。(可以用后文的命令批量關(guān)閉)

● 開始菜單 > 打開控制面板 > 選擇Windows防火墻

![]()

● 如果防火墻沒有開啟����,點擊“啟動或關(guān)閉 Windows防火墻”啟用�。

![]()

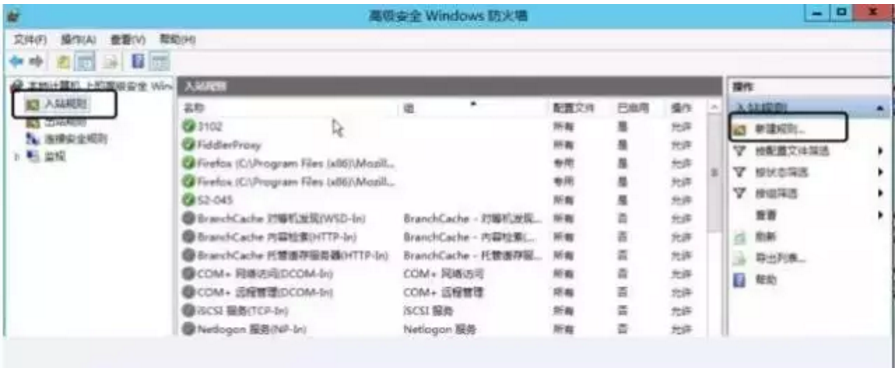

● 點擊“高級設(shè)置”,然后左側(cè)點擊“入站規(guī)則”,再點擊右側(cè)“新建規(guī)則”�。

![]()

![]()

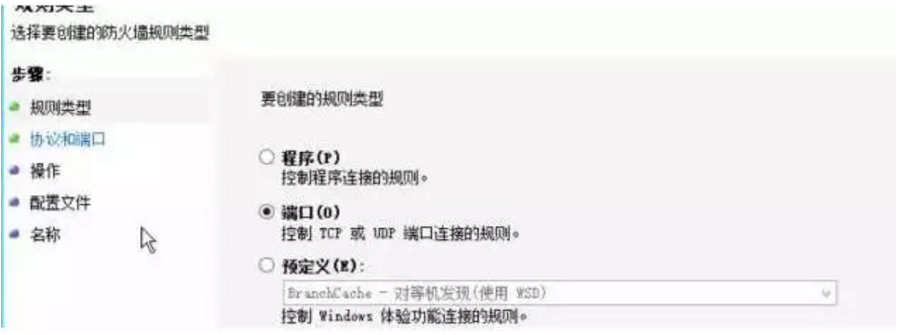

● 在打開窗口哦選擇要創(chuàng)建的規(guī)則類型為“端口”,并點擊“下一步”���。

![]()

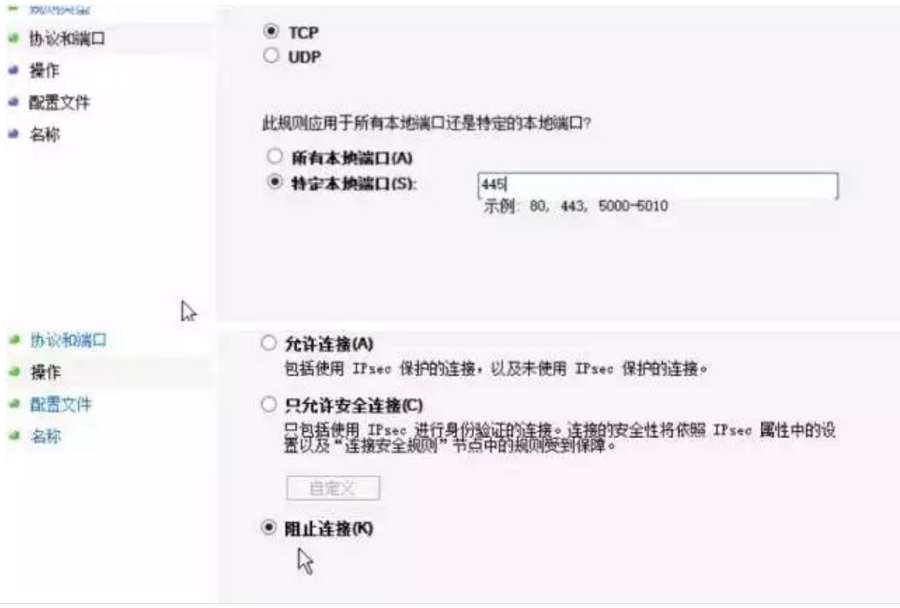

● 在“特定本地端口”處填入445并點擊“下一步”����,選擇“阻止連接”����,一直點擊“下一步”,并給規(guī)則任意命名后點擊完成即可��。

![]()

![]()

4.若是我司云主機(jī)����,可使用安全組功能

添加一個安全組,安全組中添加4條規(guī)則�����,協(xié)議類型為TCP���,源IP默認(rèn)為0.0.0.0,優(yōu)先級默認(rèn),目標(biāo)端口分別填寫135、137��、139���、445�����,行為選擇“阻止”���,并將此安全組應(yīng)用到所有windows服務(wù)器即可。

5��、盡快(今后定期)備份自己電腦中的重要文件資料到移動硬盤���、U盤��,備份完后脫機(jī)保存該磁盤�����。

a.對相關(guān)重要文件采用離線備份(即使用U盤等方式)等方式進(jìn)行備份�����。

b.部分電腦帶有系統(tǒng)還原功能�,可以在未遭受攻擊之前設(shè)置系統(tǒng)還原點,這樣即使遭受攻擊之后可以還原系統(tǒng)����,找回被加密的原文件,不過還原點時間到遭受攻擊期間的文件和設(shè)置將會丟失�。

c. 目前,大部分安全軟件已經(jīng)具有該勒索軟件的防護(hù)能力或者其他免疫能力等����,可以安裝這些安全軟件,開啟實時防護(hù)��,避免遭受攻擊�。

d.可以采用一些文件防護(hù)工具,進(jìn)行文件的備份�����、防護(hù)����,如電腦管家的文檔守護(hù)者(電腦管家工具箱內(nèi)可下載使用)。

6��、建議仍在使用windows xp���, windows 2003操作系統(tǒng)的用戶盡快升級到 window 7/windows 10��,或 windows 2008/2012/2016操作系統(tǒng)��。

7���、安裝正版操作系統(tǒng)、Office軟件等�。

二、事后病毒處理

1.首先可以拔掉網(wǎng)線等方式隔離已遭受攻擊電腦����,避免感染其他機(jī)器。

2.病毒清理�����。相關(guān)安全軟件(如電腦管家)的殺毒功能能直接查殺勒索軟件�,

可以直接進(jìn)行掃描清理(已隔離的機(jī)器可以通過U盤等方式下載離線包安裝)。

3.也可以在備份了相關(guān)數(shù)據(jù)后直接進(jìn)行系統(tǒng)重裝���,并在重裝后參考"事前預(yù)防"進(jìn)行預(yù)防操作����。

提醒廣大用戶:

目前,西部數(shù)碼默認(rèn)為云主機(jī)用戶關(guān)閉455端口��,且默認(rèn)安裝Windows官方補(bǔ)丁�����。所有在IDC托管或自建機(jī)房有服務(wù)器的企業(yè)��,如果采用了Windows操作系統(tǒng)�����,立即安裝微軟補(bǔ)丁�����。

安全補(bǔ)丁對個人用戶來說相對簡單���。只需自學(xué)裝載�,就能完成止血����。但是對大型企業(yè)or組織機(jī)構(gòu)而言��,面對成百上千臺機(jī)器��,最好還是能使用客戶端進(jìn)行集中管理�。

可靠的數(shù)據(jù)備份可以將勒索軟件帶來的損失最小化��。建議對重要數(shù)據(jù)定期做離線備份�����,并同時做好安全防護(hù)����,避免被感染和損壞����。

附:在cmd狀態(tài)下批量執(zhí)行以下命令可關(guān)閉危險端口:

net stop SCardSvr

net stop SCPolicySvc

sc config SCardSvr start= disabled

sc config SCPolicySvc start= disabled

net start MpsSvc

sc config MpsSvc start= auto

netsh advfirewall set allprofiles state on

netsh advfirewall firewall add rule name="deny udp 137" dir=in protocol=udp localport=137 action=block

netsh advfirewall firewall add rule name="deny tcp 137" dir=in protocol=tcp localport=137 action=block

netsh advfirewall firewall add rule name="deny udp 138" dir=in protocol=udp localport=138 action=block

netsh advfirewall firewall add rule name="deny tcp 138" dir=in protocol=tcp localport=138 action=block

netsh advfirewall firewall add rule name="deny udp 139" dir=in protocol=udp localport=139 action=block

netsh advfirewall firewall add rule name="deny tcp 139" dir=in protocol=tcp localport=139 action=block

netsh advfirewall firewall add rule name="deny udp 445" dir=in protocol=udp localport=445 action=block

netsh advfirewall firewall add rule name="deny tcp 445" dir=in protocol=tcp localport=445 action=block